Waspada, Hacker Korut Bikin Pekerjaan Palsu untuk Curi Data Penting

“Target menerima penjangkauan yang disesuaikan dengan profesi atau latar belakang mereka dan didorong untuk melamar posisi terbuka di salah satu dari beberapa perusahaan yang sah,” kata Microsoft sebagaimana dikutip dari Digital Trends.

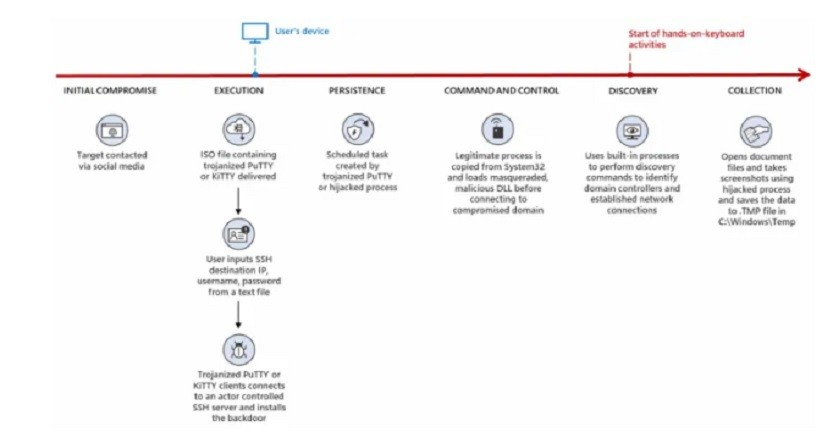

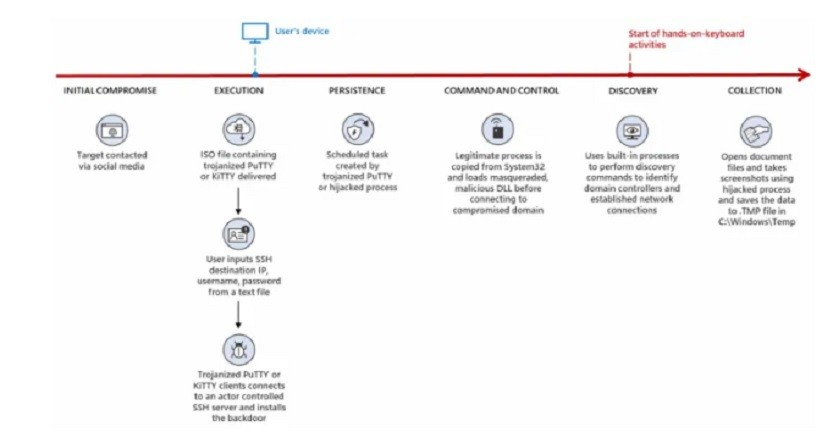

Setelah para korban yakin untuk mengalihkan percakapan dari LinkedIn ke WhatsApp, yang menawarkan komunikasi terenkripsi, para peretas melanjutkan ke langkah berikutnya. Selama percakapan WhatsApp, target menerima perangkat lunak terinfeksi yang memungkinkan Lazarus menyebarkan malware di sistem mereka.

Tujuan akhir bagi para peretas adalah untuk dapat mencuri informasi sensitif atau mendapatkan akses ke jaringan yang berharga. Selain malware, yang ditemukan dalam program-program seperti Putty, KiTTY, TightVNC, muPDF/Subliminal Recording, dan Sumatra PDF Reader, serangan juga dirancang dengan baik di sisi sosial, dengan profil LinkedIn dan perusahaan yang dipilih. sesuai dengan profesi korban.

Seperti yang dicatat oleh Bleeping Computer, ZINC juga telah melakukan serangan serupa dengan menggunakan persona media sosial palsu untuk menyebarkan malware. Sebelumnya, serangan menargetkan peneliti keamanan. Namun, kali ini, serangannya memiliki jangkauan yang lebih luas.

Serangan-serangan ini sepertinya merupakan tindak lanjut dari Operation Dream Job. Kampanye, yang aktif sejak 2020, berfokus pada target dari sektor pertahanan dan kedirgantaraan di AS dan memikat mereka dengan tawaran pekerjaan yang menarik, semuanya dengan tujuan melakukan spionase dunia maya. Lazarus juga telah terlihat menargetkan pekerja cryptocurrency dan pertukaran crypto di masa lalu.

Editor: Dini Listiyani